AMD Zenの「Secure Encrypted Virtualization」に関する別の脆弱性が研究者によって実証される

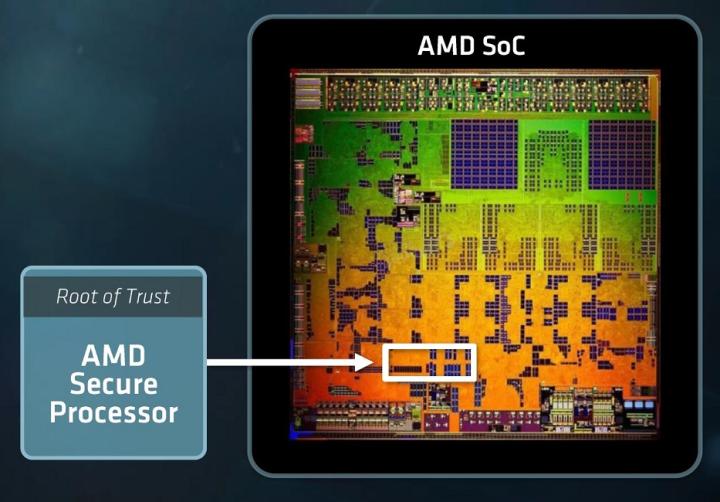

コーネル大学のセキュリティ研究者チームは、AMD社のSEV(Secure Encrypted Virtualization)技術に対する概念実証を行い、Zen-integrated AMD Secure Processor(AMD-SP)を利用して、システムへのフルアクセスを実現しました。

この技術は、AMDシステムへの物理的なアクセスを必要とし、電圧グリッチ攻撃に基づいています。これにより、悪質な行為者はカスタムSEVファームウェアを実際に展開することができ、その結果、すべての仮想マシン(VM)に関連する情報の復号化が可能となります。この脆弱性は、Zen 1からZen 3で実行可能です。これまでAMD社は、Zen 2とZen 3には種の脆弱性がないと主張していました。

チームを率いたのは、すでに一連のAMD SEVの欠陥を実証しているセキュリティ研究者のロバート・ビューレンです。物理的なアクセスを必要とすることから、この脆弱性はほとんどのメインストリーム・ユーザーにとっては特に懸念すべきものではありません。しかし、詳細な手法は、企業のインフラに物理的なハードウェアアクセス権を持つ不正な行為者が、AMDのZenマイクロアーキテクチャに対する保護メカニズムをすべて回避して悪意のあるコードを実行するための別の方法を示します。この脆弱性は、電圧変調攻撃が他の既存のエクスプロイトに依存していないという意味で、独立しています。

AMDのセキュア・プロセッサー(基本的には、AMDのZenデザインに統合されたARM搭載CPU)が脆弱性の標的となったことは、AMDにとって打撃となります。AMD-SPは、不正なシステム管理者によって実行される可能性のあるこのような攻撃からAMDの顧客を保護するために特別に設計されました。これは、クラウドを利用した環境において特に懸念されることです。なぜなら、インスタンス化されたクラウドプロバイダー上でサービスを実行している企業は、プロバイダー自体だけでなく、技術者(下請けであるかどうかに関わらず)も信頼しなければならないからです。これは、インテルからサーバー市場のシェアを奪おうとするAMDの試みに、また1つ小さなナイフが加えられたことになるが、セキュリティ上の懸念からAMDの現在のソリューションを口にできなくするために必要な1,000のカットに比べれば、まだまだ遠いものです。どちらかというと、(すでに公開されている)自社製品の脆弱性の数と深刻さに関しては、現在のところインテルの方がセキュリティの実績が劣ります。

みんなの自作PC

![[70万]RTX3080 12900K 搭載エヴァコラボゲーミングPC(でも正直70万あったら3090Ti乗せてもおさまるから見た目追い求める人以外は3090Ti買ったほうがいい)](https://cdn.jisaku.com/upload/7c/noRgcuZik3ymkn/280.jpg)