MicrosoftがAzureDevOpsリポジトリへのLapsus$侵入の疑いを調査

更新

Lapsus $は、MicrosoftのAzureDevOpsリポジトリから抽出された情報の少なくとも一部を公開しました。このグループは、トレントを介して9 GBの圧縮zipファイルを共有しました。このファイルは、37GBの非圧縮データに解凍されます。ハッカーグループによると、このデータには、電子メールとプロジェクトドキュメントに加えて、Bingのソースコードの90%とBing MapsとCortanaのコードの約45%が含まれています。漏洩したファイルを調べた後、セキュリティ研究者はBleepingComputerにデータが正当であるように見えると語った。グループがデータを販売不能にしたばかりであることを考えると、Microsoftとの交渉は失敗に終わった可能性があり、Lapsus$はブラックハットシーンに焦点を当てることを選択した可能性があります。

以前の情報

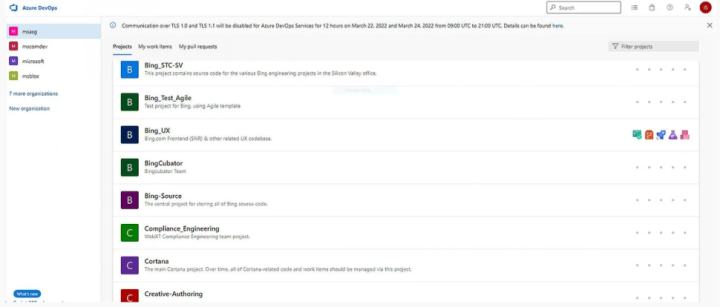

Microsoftは、AzureDevOpsソースコードリポジトリの侵害の可能性を調査中であると述べています。この情報は、Bleeping C omputerの好意により、悪名高いハッキンググループLapsus $によるTelegramの投稿(後でTwitterで共有)のすぐ後に熱くなります。これは、MicrosoftのデジタルアシスタントCortanaとさまざまなBingプロジェクトのリポジトリを表示できる1つのスクリーンショットです。このグループは、 Nvidia、Samsung、Vodafone、Ubisoftなどの注目を集めたハッキングの後、過去数か月で複数の見出しを作りました。

マイクロソフトは、ソースコードの漏洩が自社製品のセキュリティリスクを高めることはないことをすでに指摘しています。同社のセキュリティモデルは、以前のリークまたは現在のリークの脅威を介して、悪意のある攻撃者が製品のソースコードに完全にアクセスできることをすでに想定しています。

ただし、ソースコードにアクセスすると、悪意のある攻撃者がMicrosoftの製品を悪用可能な脆弱性について検査することが容易になります。このようなリポジトリには通常、アクセストークン、クレデンシャル、APIキー、さらにはコード署名証明書も含まれているという問題もあります。このデータは、グループLapsus $自体をハッキングするだけでなく、アクセスできるすべての人が利用できるため、リスクが高まります。実際、Nvidiaのドライバー署名証明書は、マルウェアの侵入を偽装するために悪意のある攻撃者によってすでに使用されています。これらの証明書は、実行可能パッケージが信頼できるサードパーティによって開発され、改ざんされていないことをサイバーセキュリティソリューションに伝え、多くのマルウェア検出アルゴリズムに諺を投げかけます。

興味深いことに、Lapsus $は、共有した直後にTelegramチャネルからスクリーンショットを削除したようです。スクリーンショット自体には、Azure DevOpsリポジトリをナビゲートするために使用されたアカウントの詳細がまだ表示されています。イニシャル「IS」は、Microsoft自身のセキュリティチームを含むすべての人にはっきりと見えていました。おそらく、それは画像の削除に関するOccamのRazorの説明です。Lapsus$からの「わずかな」ミスステップに他なりません。

考慮すべきもう1つの要素は、Lapsus $が侵害した企業とのやり取りに関して、やや不安定な動作を示していることです。Nvidiaで恐喝未遂を試みた後、疑わしい南米を拠点とするグループは要求を変更し、NvidiaにLHR(Lite Hash Rate)BIOSと暗号通貨マイニングのドライバー制限を解除してから、約71,000人のNvidia従業員の資格情報を適切に公開するよう要求しました。

Lapsus $が実際にMicrosoftのシステムに侵入したのか、それともグループがMicrosoftを罵倒しているだけなのかは不明です。いずれにせよ、マイクロソフト自体はグループからの連絡の試みを発表しておらず、違反をまだ確認していません。これが進化するにつれて、アップデートにご期待ください。

みんなの自作PC

![[70万]RTX3080 12900K 搭載エヴァコラボゲーミングPC(でも正直70万あったら3090Ti乗せてもおさまるから見た目追い求める人以外は3090Ti買ったほうがいい)](https://cdn.jisaku.com/upload/7c/noRgcuZik3ymkn/280.jpg)